「境界型」から「ゼロトラスト」へ。テレワークやクラウド導入とともに見直しが進むサイバーセキュリティ対策

2022年1月26日、米バイデン政権が米政府のサイバーセキュリティ戦略について、2024年末までに「ゼロトラスト」セキュリティを原則として対策するよう連邦政府機関に求める「Moving the U.S. Government Toward Zero Trust Cybersecurity Principles」を発表しました。

これは2021年にフロリダ州の上水道処理施設の制御システムが不正侵入され、水酸化ナトリウムの投与量を危険レベルに設定されたり、東海岸の主要パイプラインを管理するColonial Pipeline社がランサムウェア攻撃を受け、1週間にわたり燃料の供給が停止する事態に追い込まれ身代金を支払ったりするなど、相次いで発生したサイバー攻撃を受けて発出されたとみられます。

一方で日本政府においても、デジタル・ガバメントの実現に向けてクラウドの利用や、APIを活用した官民連携を進める中で、「境界型」セキュリティと呼ばれる従来のセキュリティ対策を見直し、「ゼロトラスト」セキュリティを適用する取組みが進んでいます。

そこで今回は従来の「境界型」セキュリティがどのような課題点を抱えているのか、また現在推進されている「ゼロトラスト」セキュリティとはなにか、そして「ゼロトラスト」実現に向けてどのような取組みが行われているのか解説します。

セキュリティ対策は「境界型」から「ゼロトラスト」へ

「境界型」セキュリティと呼ばれる従来のセキュリティ対策は、境界線で内側と外側を遮断して、外部からの攻撃や内部からの情報流出を防止するという考え方※1

に基づき行われてきました。

例えば社内のネットワークと外部のネットワークの境界線にセキュリティを実装し、社内のネットワークに「信頼できないもの」が入り込まないようにするといった対策です。

しかしこの「境界型」セキュリティの場合、社外(インターネット)のネットワークと遮断されているため、セキュリティソフトそのもののアップデートやセキュリティパッチの自動化に迅速に対応しづらく、脆弱性が放置されかねません。

加えてAPI連携といった外部システムとの連携やパブリック・クラウドの利用が進み、かつテレワークの導入などが推進されている現在、社外のネットワークと完全に遮断された環境では、業務の遂行が難しい場合も多く、生産性の低下につながる場合もあります。

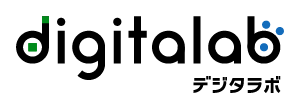

そこで注目されているのが「ゼロトラスト」セキュリティです。これは最初から利用者や利用する端末がネットワークにアクセスすることを想定して、利用者や端末などのアクセス権を必要最低限にとどめ、アクセス時にその利用者は本物か、利用している端末は本物か、常にそれらの正当性を確認する対策方法です。

例えばネットワークアクセス時には「端末がマルウェアに感染している」「利用者が不正利用している」「セキュアでない環境からアクセスしている」など、内部であっても信頼しない、外部も内部も区別なく疑ってかかるという性悪説※2

に基づいて常に動的に監視・確認を行い、万が一高リスクと評価された際にはアクセス権が制限されます。

「ゼロトラスト」セキュリティ実現に向けた3つの対策

「ゼロトラスト」セキュリティ対策は大きく分けて以下の3つがあります。

①サーバーやシステムなどデータがあるリソースへの対策

従来、業務に関する情報やデータは社内のネットワークにあるシステムに格納されており、そこに社員が社内のネットワークを経由してアクセスするという方法が一般的でした。

この場合、社内のネットワークに、社外から誰も侵入できないよう、社内と社外の境界にセキュリティ対策を講じることで、情報やデータを守ります。しかしサイバー攻撃の手口も巧妙化し、テレワークなどで社員が社外のネットワークからアクセスすることも増え、境界が突破され情報やデータが流出する危険性が高まっています。

そこで「ゼロトラスト」セキュリティでは、情報やデータをオンプレミスではなくクラウド上に格納し、アクセス権限を持つ人だけがアクセスできるようにしたり、クラウド上に格納しない場合でも、セキュリティが実装されたクラウドを経由し、常にアクセス可能な対象か確認・認証したうえでシステムにアクセスできるようにしたり、といった手法が取り入れられています。

中には、アクセス権限などを付与するアカウントやIDの管理・認証を行うシステム自体をクラウドで提供する、「IDaaS(Identify as aService)」と呼ばれるサービスもあります。

②リソースへアクセス可能なネットワークへの対策

「境界型」セキュリティでは、社外と社内の境界線に防波堤のようなセキュリティ対策を講じます。しかし、ひとたび防波堤の姿があらわになれば、侵入者にそれを突破する対策を立てる余地を与えてしまいます。

では、そもそも防波堤の姿が見えず、また見えたとしてもアクセスするたびにその姿が異なるとどうでしょうか。侵入者はどこを突破すればよいのか、またどのように突破すればよいのか対策を立てることができません。このような「ゼロトラスト」セキュリティの機能をSDP(Software Defined Perimeter)といいます。

SDPの場合、社外からアクセスしようとすると、まずSDPのコントローラーにつながり、SDPのコントローラーはそのアクセスが正しいユーザーや端末から行われているものか確認し、正しいと判断した場合のみアクセスを認証します。

アクセス権限が確認・認証されて初めてシステムへのネットワークが構築され、かつアクセス終了後にはそのネットワークがなくなるため、従来の「境界型」セキュリティよりも高セキュリティだといえます。

このSDPは先に述べたIDaaSと連携することも多く、例えば社員がパソコン上からシステムにアクセスしようとした場合に、社用のスマートフォンに通知され、社員本人であるかの確認を行うことでアクセスできるようにするといった使い方も見られます。

また情報やデータのやりとりをシステム上だけではなく、WEBサイト上で行う場合もあります。その際、不正侵入や情報流出を防ぐため、SWG(Secure Web Gateway)と呼ばれるセキュリティ対策で、特定のサイトへのアクセスを禁止したり、CASB(Cloud Access Security Broker)と呼ばれる方法で、サイトの閲覧は許可する一方でダウンロードはできないようにするなど、一部機能を制限したりする方法も取られています。

③ネットワークを通じて、リソースへアクセスする端末への対策

従来、端末へのセキュリティ対策は、社内での利用を想定したマルウェア対策ソフトの導入などが主流でした。しかしテレワークの普及などに伴い、社外での利用も想定した端末への対策も必要とされています。

例えば社外からのアクセスに利用されるモバイル端末の状態を遠隔で監視・制御可能なMDM(Mobile Device Management)や、モバイル端末にインストールされているアプリケーションの管理・制御が可能なMAM(Mobile Application Management)、万一端末がサイバー攻撃された際に検知し、機能停止するといった対応を迅速に行うEDR(Endpoint Detection and Response)といったセキュリティ対策が活用されています。

またウイルスによる情報流出や、社員などによるUSBなどを利用した情報流出を防ぐため、機密情報を外部に送信したり、USBなどにコピーしたりする機能を制限・監視するDLP(Data Loss Prevention)なども取り入れられています。

時代とともに変化するセキュリティ対策

セキュリティ対策においては、自社の業務プロセスや最新の通信事情に合わせた対策が必要であり、セキュリティサービスを提供する企業の中には、そうしたコンサルティングなどから対応可能な企業もあります。

例えばアルプス システム インテグレーション株式会社ではMicrosoft 365を導入済の企業を対象に、ライセンスやオプションを追加することなく、既存の機能を活用することでゼロトラスト環境を構築する、ゼロトラスト環境構築支援パック「 Microsoft 365おまかせサービス『Swindy』」を提供しています。

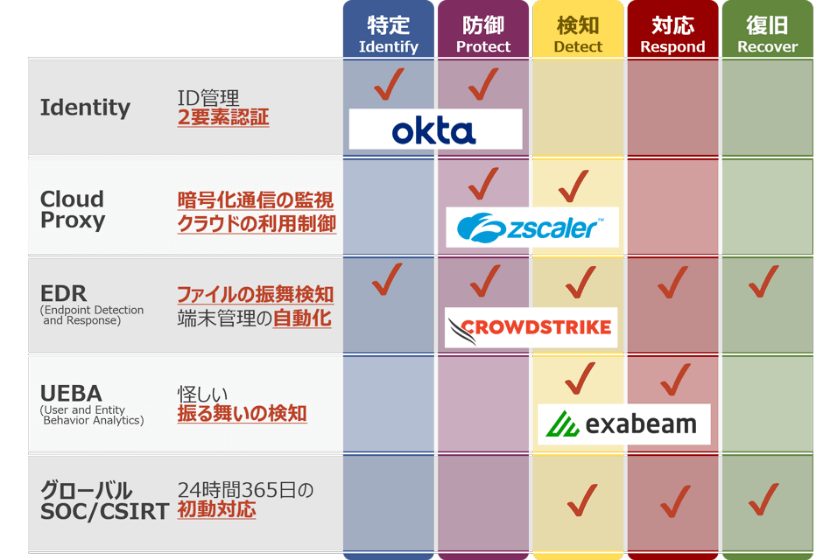

またNTTデータは、自社で55カ国・地域の14万人が利用するゼロトラスト環境を構築した経験を基に、コンサルティングから構築・運用までをトータルで提供する「ゼロトラストセキュリティサービス」を昨年11月末から始めました。

「ゼロトラストセキュリティサービス」におけるセキュリティ技術ラインナップ【出典】NTTデータプレスリリース「ゼロトラストセキュリティサービスをグローバルで提供開始」

また、株式会社ラックとKDDI株式会社、株式会社野村総合研究所は、複数の通信デバイスの認証によるゼロトラストセキュリティやクラウドネイティブセキュリティの推進に向けて、2022年2月から共創を行うことを発表するなど、企業同士連携した取組みも始まっています。

「ゼロトラストセキュリティサービス」におけるセキュリティ技術ラインナップ【出典】NTTデータプレスリリース「ゼロトラストセキュリティサービスをグローバルで提供開始」

また、株式会社ラックとKDDI株式会社、株式会社野村総合研究所は、複数の通信デバイスの認証によるゼロトラストセキュリティやクラウドネイティブセキュリティの推進に向けて、2022年2月から共創を行うことを発表するなど、企業同士連携した取組みも始まっています。

このように「ゼロトラスト」セキュリティ実現に向けた動きが加速する今、改めて自社のセキュリティ対策が適切か、その在り方について見直すことが重要といえます。

関連記事

CONTACT お問い合わせ

各種お問い合わせやご相談は下記よりご連絡ください。

- 会社名

- 株式会社ウェブクルー

- 担当部署

- ライフソリューションディビジョン

- 担当者

- 渡辺 剛志

- 電話番号

- 050-3354-5071(会社)

080-9879-5914(担当者携帯番号) ※在宅勤務の場合がございますので、携帯電話へお電話いただく方がスムーズです。 - 営業時間

- 9:30~18:00(平日)